セキュリティベンダー各社は2020年も継続して標的型攻撃に警戒が必要だと警鐘を鳴らし、新しいサイバー攻撃への懸念も明らかにしています。企業は今、かつてないほどのセキュリティリスクにさらされていると言って過言ではりません。年々高度化・巧妙化するサイバー攻撃に対して、皆さんの会社ではどのような対策が取られているでしょうか?

本記事では、サイバー攻撃が多様化した現代において、有効的なセキュリティ対策となるSIEMについて解説します。ちなみにSIEMとは、Security Information Event Management (セキュリティ情報とイベント管理)の略で、「しーむ」と発音します。企業のセキュリティ担当者、システム担当者、事業部門のビジネスパーソンもぜひ参考にしてください。

SIEMとは?

セキュリティ対策と聞くと、サイバー攻撃ごとの特性に合わせたセキュリティ製品を導入することをイメージする方が多いでしょう。しかしSIEMは、特定のセキュリティ製品を指すのではなく、どちらかというとセキュリティ対策の枠組みを指しています。

SIEMは、前述した通りSecurity Information and Event Management(セキュリティ情報とイベント管理)の略になります。複数のセキュリティ製品に頼らずともサイバー攻撃を検出する方法は考えられます。システム全体のイベントログ情報を収集し、分析を通じてサイバー攻撃の痕跡を見つければよいのです。高度化・巧妙化されたサイバー攻撃とはいえ、イベントログ情報の記録を無視して社内ネットワークを徘徊することは不可能に近いものです。一般的なサイバー攻撃ではイベントログ情報を収集し続ければ、必ず不審な行動を検知できます。しかし、現実的に人間がシステム全体のイベントログ情報を収集し続け、分析してサイバー攻撃を検知するなどできるものではありません。そこで必要な仕組みがSIEMというわけです。

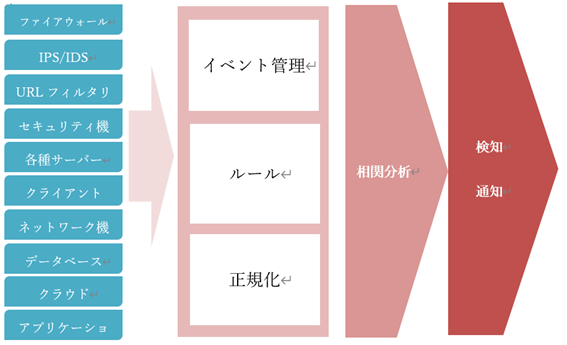

SIEMは社内で運用しているシステム全体(各種サーバー、ネットワーク機器、各種セキュリティ機器など)からイベントログ情報を自動的に収集して、一元的に管理したうえで相関分析を行うことでサイバー攻撃の痕跡を検出する仕組みです。イベントログ情報を収集するだけなら同様のソリューションは昔から存在していました。一方、SIEMは収集したイベントログ情報から相関分析を自動的に行い、サイバー攻撃の検出まで自動的に行うところに大きな違いがあります。

<SIEMのざっくりとしたイメージ>

SIEMが機能する標的型攻撃とは?

システム全体からのイベントログ情報の収集および分析を通じて、サイバー攻撃を検知するSIEM。では、この仕組みはどのようなサイバー攻撃に機能するのでしょうか?最も効果を発揮すると言われているのが標的型攻撃です。

今や標的型攻撃と聞いて、その概要を知らない方はいないでしょう。2012年頃から確認されるようになり、2015年には日本年金機構にて120万人以上の個人情報流出事件を引き起こした非常に狡猾なサイバー攻撃です。標的型攻撃はターゲットとなる企業を決めた上で、そこで働く従業員を対象に新規顧客や取引先、政府機関などを装ったメールを送信します。メールにはマルウェアに感染したファイルを添付し、受信者がそのファイルを実行してしまうと端末がマルウェアに感染します。そこから内部ネットワークに侵入し、短中期的に情報収集を行い外部に不正送信するのが標的型攻撃です。

偽装メールに添付されている感染ファイルは高度に作りこまれているので、一見しただけで標的型攻撃とは気づきません。だからこそ多くの従業員がそれとは気づかずに感染ファイルを実行してしまい、個人情報や機密情報が不正に持ち出されています。2016年には大手旅行代理店にて793万人分の個人情報流出事件が起き、一度感染ファイルを実行してしまえば情報漏えいを止める手立ては限られています。

では、なぜSIEMが標的型攻撃に有効なのでしょうか?

その理由は、SIEMが社内ネットワークにおけるセキュリティインシデントの監視に重点を置いており、社内ネットワークに侵入されることを前提にしているからです。どんなに堅固なセキュリティ対策を講じていても標的型攻撃を防ぐことが難しい時があります。社内ネットワークへの侵入を水際で防ぐよりも、侵入されても実害を出さないためのセキュリティ対策を実施する方が効果的なのです。

標的型攻撃の目的は大半が個人情報や機密情報の窃盗です。端末がマルウェアに感染してからといって即座に不正送信が行われるわけではなく、侵入から情報流出に至るまで多少ばかり時間があります。その時間内に侵入を検知し、社内ネットワークから排除できれば実害は出ません。これに着目したセキュリティ対策の仕組みがSIEMというわけです。

SIEMの仕組み

SIEMのイメージで示すように、ファイアウォール、IPS/IDS、URLフィルタリング、セキュリティ機器といったネットワークセキュリティシステムに加えて、各種サーバー、クライアントPC、ネットワーク機器、データベース、クラウド、アプリケーションなどあらゆるシステムネットワークからイベントログ情報を収集します。

単一ポイントからイベントログ情報を収取するのではなく、ネットワーク全体から複数の情報を集め、統合することで合理的にサイバー攻撃を検知します。さらに、収集したイベントログ情報は相関分析を通じてセキュリティインシデントを検出します。相関分析とは、特定のイベントログ情報だけでは見落とされるサイバー攻撃を、複数のイベントログ情報と組み合わせて分析することで、セキュリティインシデントを発見できる分析手法です。

例えば、サーバーへのアクセス権限を持つIT管理者が、特定のサーバーにログインしたというイベントそのものに問題はありません。しかし、入退室管理システムのイベントログ情報と組み合わせて相関分析行い、IT管理者が退出したにもかかわらずログインしたイベントが発生しているとなると大問題です。社内ネットワークに不正侵入された可能性があります。

これは非常にシンプルな例ですが、複数のイベントログ情報を組み合わせて相関分析を実施することにより、標的型攻撃でネットワークに侵入されても早期段階で侵入を検知できる可能性がグンと高まります。SIEMの仕組みを構築すれば、社内ネットワークへの侵入を早期検知することで標的型攻撃による実害対策を講じることができるのです。

SIEM実現のために

SIEMを構築するのに欠かせないのは、社内ネットワーク上にあるシステム全体を管理するためのソリューションです。具体的には、異なるインターフェースを持つ各種機器からイベントログ情報を自動的に収集・統合し、同時に相関分析を実施するためのデータクレンジングなどを行ってくれるシステムです。

SIEM構築には新たなIT投資が必要であり、構築までに時間もかかります。それでも標的型攻撃による被害が拡大することを鑑みれば、SIEMのような仕組みを作り、セキュリティ対策を強化することはもはや必須条件です。標的型攻撃等に対する具体的なセキュリティ対策を持っていない場合は、SIEM構築をぜひご検討ください。