サプライチェーンセキュリティとは、文字通りサプライチェーン(供給網)全体のセキュリティを指します。クラウドサービスや外部委託によりサプライチェーンが複雑、かつ広範囲になった今、サプライチェーン全体でセキュリティに取り組む時代になっています。本記事では、どのようにセキュリティを確保するか解説します。

サプライチェーンセキュリティとサプライチェーン攻撃とは

サプライチェーンセキュリティとは、企業が取引先やサービスプロバイダと連携しながら、サプライチェーン(供給網)を安全に保つ取り組みを指します。

近年、サプライチェーンを狙った攻撃が増えており対策が急務です。本記事では、サプライチェーン攻撃の種類やセキュリティ対策について解説します。

サプライチェーン攻撃とは

サプライチェーン攻撃とは、企業の取引先やサービスプロバイダの脆弱性を悪用して行われるサイバー攻撃の一種です。

大企業はサイバー攻撃対策を施している場合が多く、侵入は容易ではありません。そのため、大企業の取引先やサービスプロバイダをまず攻撃し、そこから侵入を試みるのです。

IPA(独立行政法人情報処理推進機構)が発表した、「情報セキュリティ10大脅威 2024」によるとサプライチェーンの弱点を悪用した攻撃は、「情報セキュリティ10大脅威 2024 [組織]」の2位にランキングされています。

サプライチェーン攻撃は、企業に深刻な経済的損失をもたらし、信用を損なう原因となります。自社のみの対策では防ぐことが困難なため、関連する企業が一丸となって対策に取り組まなければなりません。

サプライチェーンセキュリティとは

サプライチェーンセキュリティとは、こうした攻撃からサプライチェーン全体を守るための包括的な防御の取り組みを指します。

現代のビジネス環境では、多くの企業が複数の取引先やサービスプロバイダと連携しています。この複雑な供給網が攻撃や不正行為のリスクを抱えています。

例えば、企業で利用するさまざまなシステムは、複数のソフトウェアやオープンソースのツール、リモートでのメンテナンスなどを利用しています。そのため、システムを構成している企業は1社ではない場合がほとんどです。システムを構成している企業のうち、どこか1箇所でも不正行為やセキュリティの脆弱性があると、サプライチェーン攻撃の対象となります。

つまり、サプライチェーンセキュリティは、製品やサービスが安全かつ確実に供給されるために不可欠な取り組みであり、現代の複雑なビジネス環境においてその重要性はますます高まっています。

サプライチェーン の弱点を悪用した攻撃の種類

サプライチェーン攻撃は、企業の取引先やサービスプロバイダの脆弱性を利用し、企業に直接的または間接的な被害を与える攻撃です。

近年、サイバー攻撃の高度化に伴い、さまざまな業種がこのような脅威に直面しています。サプライチェーン攻撃は以下の3つに分類されます。

サービスサプライ チェーン攻撃

サービスサプライチェーン攻撃とは、サービスプロバイダやアウトソーシング先のセキュリティの弱点を悪用する攻撃です。

例えば、自社のセキュリティをサービスプロバイダに委託した場合、パターンファイルの更新状況やウイルス対策ソフトのバージョンアップのサービスはサービスプロバイダが担当します。

サービスプロバイダがこれらのサービスを提供するために、リモート接続していた場合、サービスプロバイダを経由してリモートで侵入可能になります。その場合、正規のルートでリモート接続されているため、不正アクセスと見破るのは困難です。

実際に、ウイルス対策ソフトの開発企業が提供しているリモート管理システムが不正利用され、マルウェアを拡散する事件も発生しています。

特に、クラウドサービスや業務委託に依存している企業はこの種の攻撃に脆弱です。

ソフトウェアサービスサプライ チェーン攻撃

ソフトウェアサービスサプライチェーン攻撃は、ソフトウェアの開発元が不正アクセスされ、悪意のあるコードが仕込まれるケースです。

過去にはオープンソースOSを配布する公式Webサイトが不正アクセスを受け、マルウェアが混入したOSが正式に配布された事件も発生しています。

また、ソフトウェア製造元からの提供であれば、不正なコードが含まれていても見破るのは困難です。一旦、マルウェアに感染すれば、外部からさらにマルウェアをダウンロードし、被害を拡大していきます。

ビジネスサービスサプライ チェーン攻撃

ビジネスサービスサプライチェーン攻撃は、取引先や子会社、関連会社を経由する攻撃です。

例えば、海外の子会社を攻撃し、子会社を踏み台にしてターゲットへ侵入します。取引先や子会社、関連会社であれば自社のネットワークにログインできる場合もあるでしょう。

そういった侵入経路を探し出し、不正アクセスを試みるのです。

サプライチェーンセキュリティのガイドライン

サプライチェーン攻撃は、自社のみで対策することは困難です。そのため、国際標準や業界のガイドラインにもとづいた、サプライチェーンセキュリティの強化が不可欠です。

これらのガイドラインは、取引先やサービスプロバイダと協力して、情報漏えいや業務停止などのリスクを最小限に抑えるための指針を提供します。以下に、代表的なガイドラインを紹介します。

サイバーセキュリティ経営ガイドライン

サイバーセキュリティ経営ガイドラインは経済産業省が策定したガイドラインで、企業経営層に向けてセキュリティの重要性を啓発し、経営戦略にセキュリティ対策を組み込むことを推奨しています。

現在は、「サイバーセキュリティ経営ガイドライン Ver3.0」に改定され、サプライチェーンセキュリティを守るために必要な以下の項目を解説しています。

- 「経営者が認識すべき3原則」

- 「サイバーセキュリティ経営の重要10項目」

インシデントが発生した場合の対策、取引先などのステークホルダーを含めた関係者とのコミュニケーションの推進も含まれており、実践的なガイドラインです。

今後、「サイバーセキュリティ経営ガイドライン」に準拠した企業の増加が見込まれており、対策は必須といえるでしょう。

NIST SP800-171

NIST SP800-171は、米国の国立標準技術研究所(NIST)が2015年に策定したガイドラインです。主に防衛関連の企業に求められるセキュリティ基準を定めています。非公開の重要情報を保護するための要件が詳細に記載されています。

米国国防総省は全ての取引企業にNIST SP800-171の準拠を求めており、準拠できない企業から調達することはありません。

NIST SP800-171は、防衛分野にとどまらず、他の産業でも取り入れられており、国際的な取引先とのセキュリティ要件を満たすために重要です。

防衛産業サイバーセキュリティ基準

防衛産業サイバーセキュリティ基準は、2022年4月に日本の防衛関連企業に対して策定された基準です。主に国防に関わる情報やシステムの保護を目的としています。

米国国防総省の「NIST SP800-171」を受けて、同水準の基準として制定されました。国の安全保障に直接関わるため、非常に厳格な管理体制が求められます。

防衛省との契約では「防衛産業サイバーセキュリティ基準」を満たすことが求められており、重要な基準となっています。

サプライチェーン攻撃の事例

サプライチェーン攻撃は企業全体の業務に深刻な影響を及ぼすため、具体的な事例を把握しておくことが重要です。

ここでは、サプライチェーン攻撃により実際に被害が発生した代表的な3つの事例を紹介します。

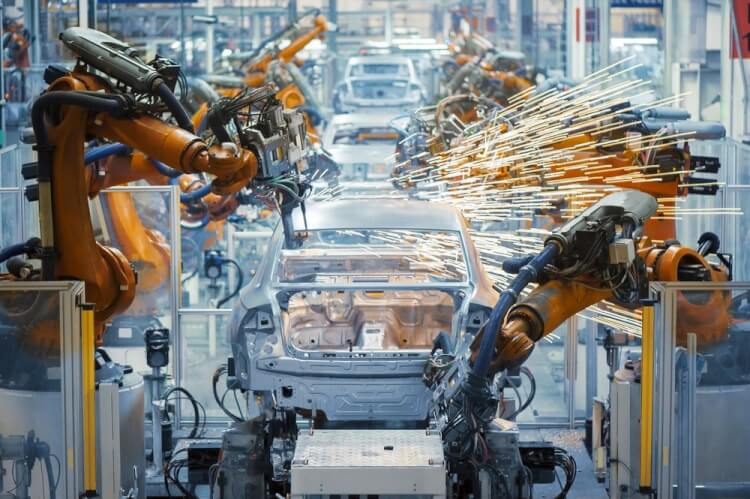

自動車メーカーの工場が停止した事例

関連会社へのサプライチェーン攻撃の事例です。2022年に自動車部品製造メーカーがランサムウェアに感染し、部品製造がストップしました。

原因は、自動車部品製造メーカーの子会社が設置していたリモート接続機器に脆弱性があったことです。その後の経緯は以下の通りです。

- 脆弱性のあるリモート接続機器から、自動車部品製造メーカーの子会社に侵入

- 親会社の自動車部品製造メーカーに侵入、ランサムウェアに感染

- 自動車部品製造メーカーの停止により、自動車メーカーの生産が全て停止

これは自動車部品製造メーカーに対するサプライチェーン攻撃ですが、その部品を利用していた自動車メーカーの製造ラインが全て停止する事態に発展しました。

この影響で被害額は約500億円、1万3000台の生産に影響を及ぼしたとされています。1カ所の脆弱性が大きな被害を及ぼした例になります。

インターネット関連企業から個人情報が漏洩した事例

業務委託先へのサプライチェーン攻撃の事例です。2023年にインターネット関連企業から約44万件もの個人情報が流出しました。

原因は、インターネット関連企業の業務委託先がマルウェアに感染したことです。その後、この業務委託先を入口としてインターネット関連企業に不正侵入し、個人情報を窃取しています。

この事件の特徴としては、業務委託先が保有する正規のアカウントを利用して侵入したため、不正アクセスをすぐに検知できなかった点です。

そのため、初回の不正アクセスから発覚まで、1週間以上を要しています。

ソフトウェア経由で情報漏洩した事例

ソフトウェア供給元からのサプライチェーン攻撃の事例です。

2020年にネットワーク監視ツールを提供するソフトウェアメーカーがマルウェアに感染しました。この感染により、同ソフトウェアメーカーが提供するネットワーク監視ツールの自動更新プログラムにマルウェアが仕込まれました。

その後、自動更新プログラムが配布され、17,000社にも上る企業がバックドア型のマルウェアに感染しています。更に、マルウェア感染から発覚まで9カ月を要し、100社以上の企業が実際に不正アクセスされ個人情報が窃取される大規模被害に及びました。

この事件はサプライチェーン攻撃により被害が広範囲に及んだ例となります。

サプライチェーン攻撃の対策

サプライチェーン攻撃の被害を防ぐためには、企業のセキュリティ対策だけではなく、サプライチェーン全体で包括的な対策を講じることが重要です。ここでは、サプライチェーン攻撃の対策について解説します。

ガイドラインに沿った対応

サプライチェーン攻撃の対策としては、経済産業省が策定したサイバーセキュリティ経営ガイドラインに沿った対応が基本となります。このガイドラインは他社でも採用している可能性があり、連携しやすい点もメリットです。

管理体制構築

まずは、サイバーセキュリティリスクの管理体制構築が必要です。

どれだけ優れたセキュリティシステムを導入しても、リスクの検知や対策を施さなければ、適切な運用ができません。

具体的には、以下の対策です。- リスクの認識と、組織全体での対応方針の策定

- 管理体制の構築

- セキュリティ対策のための資源(予算、人材など)の確保

リスクの特定と対策の実装

次に、リスクの洗い出しと、リスクへの対策を実装します。具体的には、以下の通りです。

- リスクの把握と、リスク対応の計画策定

- 効果的にリスクへ対応する仕組みの構築

- PDCAサイクルによるセキュリティ対策の継続的改善

サイバー攻撃は常に進化を続けています。セキュリティ対策を構築した後もPDCAサイクルにより持続的な改善が重要です。

インシデント発生に備えた体制構築

どれだけセキュリティ対策を施しても確実に防御できるとは限りません。サイバー攻撃を受けたときの体制構築も重要です。具体的には以下の対策が必要です。- インシデント発生時の緊急対応体制の整備

- インシデントによる被害に備えたBCP(事業継続計画)の整備

緊急対応体制を整えただけでは、実際にサイバー攻撃を受けたときに適切な対応ができない恐れがあります。普段より、サイバー攻撃を想定した訓練が重要です。

サプライチェーン全体の状況把握および対策

サプライチェーン攻撃の対策には、取引先や関連会社、サービスプロバイダといったサプライチェーン全体のセキュリティが重要です。具体的には以下の対策が必要です。

- 自社に関わりのある企業が、どのようなサイバーセキュリティ対策を講じているか、対策状況を把握する

- 取引先などとの契約において、サイバー攻撃への対応に関して役割と責任範囲を明確にする

関係者とのコミュニケーションの推進

サプライチェーン攻撃の対策には、関係者とのコミュニケーションを密にすることが重要です。具体的には以下の通りです。- サイバー攻撃や対策に関する情報を共有する

- 入手した情報を有効活用する環境を整備する

近年のサイバー攻撃は進化が著しく、常に最新の情報を収集する必要があります。

自社での対策

サプライチェーン攻撃に対しても、通常のサイバーセキュリティ対策は有効です。ここでは自社での対策を紹介します。

重要情報の切り分け

全てのデータを同じ管理体制で運用するのではなく、重要情報とそれ以外の情報を明確に区別する必要があります。

例えば、顧客情報や社内の機密データは厳格にアクセス制限し、必要最小限の担当者のみが取り扱えるようにします。

機密情報をローカルネットワーク上に配置し、インターネットから隔離する対策も有効です。さらに限定されたパソコンからのみアクセスできるようにすればよりセキュリティを向上できます。

取引先とのデータを共有する場合は範囲を限定することで、情報漏えいのリスクを抑えられます。アクセス権の限定と併用することでよりリスクを低減できるでしょう。

最新のパッチを適用

OSやソフトウェア、ウイルス対策ソフトのパターンファイル、通信機器のファームウェアは最新パッチの適用がセキュリティ対策として重要です。脆弱性に対するパッチは速やかに適用しましょう。

しかし、既存ソフトウェアとの相性ですぐにアップデートできない場合があります。このような場合は、パッチ適用までの間、IPSやIDS、WAFといったセキュリティ対策機能を利用して脆弱性をカバーする運用も有効です。

パッチの種類によっては、サービスを一時的に停止する場合もありますが、脆弱性をそのままにはできません。なるべく影響の少ない時間を利用してパッチを適用しましょう。

パスワードの強化、多要素認証やパスキーの利用

サプライチェーンセキュリティは取引先や関連会社を経由する場合が多いため、DXに必須であるゼロトラストが有効です。

パスワードを強化し、複雑で長い文字列の採用が求められます。更に指紋や顔認証といった生体認証を利用した多要素認証、SMSで追加認証する2段階認証を追加すれば、なりすましを防止できます。

また、近年はパスワードを利用しない次世代認証方式のパスキーを採用するサービスが増えています。採用を検討してもよいでしょう。

ログを記録、監視

ログの記録と監視もセキュリティには有効な方法です。侵入を防止するものではありませんが、ログを記録して監視していることが分かれば、内部犯行への抑止力となります。

大量の個人情報が盗難される場合も、通常より大量の通信データが外部へ送信されているため、ログ監視で検知できます。

ただし、いきなりログを監視して不正アクセスを検知することは困難です。定期的にログの監視を実施し、通常の通信データ量を把握しておく必要があります。

具体的には、SIEM(Security Information and Event Management)ツールなどを活用し、リアルタイムで監視することが効果的です。

ウイルス対策ソフト・EDRの導入

セキュリティ対策には、ウイルス対策ソフトの導入および、EDR(Endpoint Detection and Response)の導入が有効です。EDRは、感染した端末の特定と迅速な隔離が可能で、被害の拡散防止が期待できます。

これらのソフトウェアはパソコンだけでなくサーバにも導入が必要です。通常、サーバをオペレーションするケースはありませんが、不正アクセスはデータを格納しているサーバへの侵入を目的にするためです。

社員の教育

社員の教育もセキュリティ対策として有効です。どれだけセキュリティ対策を施しても、社員がフィッシングメールによりマルウェアに感染しては意味がありません。数カ月も潜伏していたサプライチェーン攻撃を、人が検知した例もあります。

フィッシング詐欺やなりすましメールの見分け方などの研修を実施し、定期的にセキュリティ意識を高めるとよいでしょう。

訓練として、定期的な疑似フィッシングメールを送付し、社員の対応力を向上させる方法も有効です。このような教育を通じて、人為的なミスを未然に防ぐことが可能になります。

まとめ

サプライチェーンセキュリティは、企業活動の安全性を確保するために不可欠です。サプライチェーン攻撃がもたらすリスクは、単に自社への影響にとどまらず、取引先や関連会社にまで波及するため、効果的な対策が求められます。

最も重要なのは、一時的な対応ではなく継続的に見直し改善をしていくことです。取引先や関連会社、サービスプロバイダと連携し、サプライチェーンセキュリティを強化していきましょう。