サイバー攻撃は大きな被害をもたらすものと理解していても、種類が多すぎて何の対策をすべきか分からない方もいるでしょう。本記事では、サイバー攻撃39種類を解説し、IPAが選出した脅威についても紹介します。

サイバー攻撃とは?

サイバー攻撃について、名前は聞いたことがあるが、どう対策を講じればよいか分からない方もいるでしょう。ここでは、以下を説明します。

- サイバー攻撃の基礎知識

- サイバー攻撃の対策は必要か

まずは基礎知識を理解し、適切な対策を検討しましょう。

サイバー攻撃の基礎知識

サイバー攻撃とは、金銭や情報を盗むことを目的にネットワークを介して情報機器を攻撃することです。 サイバー攻撃には「ウイルス感染」「なりすまし」「不正アクセス」「高負荷攻撃」などさまざまな種類があります。

サイバー攻撃対策は必要か

サイバー攻撃を受けると、従業員・顧客情報の流出、身代金の要求など、多大な被害を受ける可能性があります。 犯罪数や規模も、年々上昇しています。

下図は、法務省が出した2022年までのサイバー犯罪の検挙数のグラフです。令和に入ってから、「その他のサイバー犯罪」が右肩上がりで、サイバー犯罪が多種多様になり常態化していることが分かります。

出典: 令和5年版 犯罪白書 第5章 サイバー犯罪(総務省)

例えば、2023年に、ランサムウェアに感染した会社は、3,400ユーザー、大半のユーザーに対してサービスが提供できない状態になりました。複数のサーバが不正アクセスを受けたためです。

サイバー攻撃は、より大規模かつ脅迫を含む攻撃に進化しているため、適切な対策をした方がよいでしょう。

主流のサイバー攻撃10種類|IPA推奨の対策も紹介

数あるサイバー攻撃の中でも、 IPA(独立行政法人情報処理推進機構)が社会的に影響力が大きいと考えられる攻撃を選出した 「情報セキュリティ10大脅威」 があります。

出典:IPA: 「情報セキュリティ10大脅威2024」

ランキング1位の「ランサムウェア」と4位の「標的型攻撃」は、9年連続で順位に入っています。また、2位「サプライチェーン攻撃」、8位「ビジネスメール詐欺」も数年連続でランクインしており、以前から脅威を奮っていたということになります。これらの攻撃はビジネスの日常の現場で起こりうることのため、対策をしておくべきでしょう。

ここでは、 10大脅威を含めたサイバー攻撃の主流10種類と、IPA推奨の対策を紹介します。

- マルウェア

- ランサムウェア

- サプライチェーン攻撃

- 標的型攻撃

- ゼロデイ攻撃

- emotet

- ビジネスメール詐欺(BEC)

- DDoS攻撃

- SQLインジェクション

- 犯罪のビジネス化(アンダーグラウンドサービス)

1.マルウェア

マルウェアは、情報機器や利用者に害を及ぼす悪意のあるソフトウェアの総称です。 マルウェアにはさまざまな種類がありますが、代表的なものを4つ紹介します。

攻撃手口

マルウェア4種類の特徴を記載した表が以下です。

| マルウェアの種類 | 感染経路 | 特徴 | セキュリティ事故 |

|---|---|---|---|

|

ワーム |

・メール ・Webサイト ・共有ファイル ・クラウドストレージ ・USBメモリなど ・ソフトウェアのインストール

|

・感染力が高い ・自己繁殖をして感染を広げる |

一斉に高負荷攻撃をする |

|

ウイルス |

・自分自身をコピーして感染を広げる ・条件を満たすまで発現しない、潜伏機能がある ・発現するとデータ破壊などを起こす |

プログラムやファイルを書き換える(改ざん) |

|

|

トロイの木馬 |

・一見すると画像ファイルや無害のアプリケーションに見えるが、インストールすると感染する ・脆弱性を突いて侵入するケースもある ・長期的に感染し続け、窃取を行う ・感染したパソコンを踏み台にする |

情報の盗聴や不正アクセス |

|

|

スパイウェア |

・悪意を持ってコンピューターの情報を外部へ送る ・感染に気付かれにくく、長期的に被害を受ける |

キーロガー アドウェア(外部に情報を送信する無料広告) |

マルウェアは、メールやWebサイト、共有ファイルや、USBなど外部ストレージから感染します。感染をすると、勝手に再起動を繰り返したり挙動がおかしくなったりするため、不審に思ったら調査しましょう。

マルウェアに感染すると、企業の機密情報や顧客情報が流出するリスクがあります。 取引先の情報まで流出をすると、企業の責任になりかねません。信頼を失ってからでは遅いため、セキュリティ対策が必要です。

対策

マルウェアの感染対策は、セキュリティ対策ツールを導入することです。 主なセキュリティ対策ツールは、ウイルス対策ソフト、ファイアウォールやIPS(不正侵入防止システム)、ルーターなどがあります。各機器でセキュリティの設定方法を確認しておきましょう。

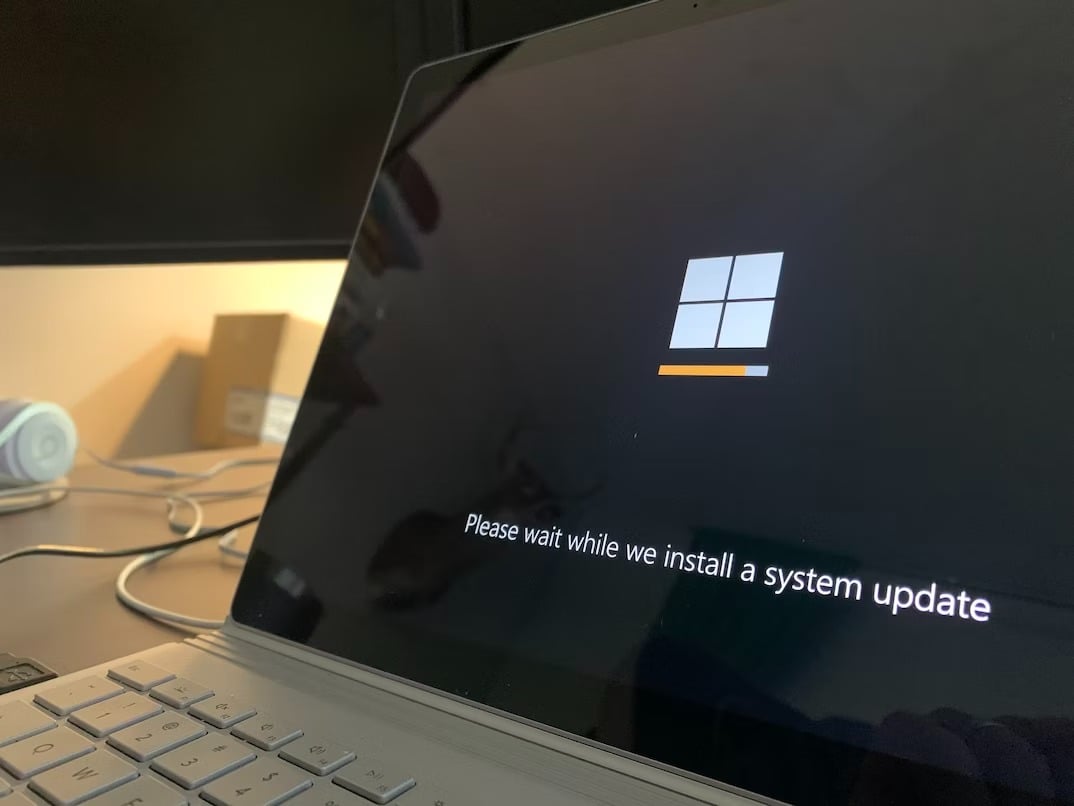

また、 脆弱性の対処も重要です。 マルウェアは、OS・ソフトウェア・アプリケーションの脆弱性を突いて侵入します。これに対しては、アップデートや更新を行うことでリスクが軽減されます。ソフトウェアなどのアップデートがある場合は、アップデート内容を確認すると、どの脆弱性に対する更新かが分かるでしょう。

少しでも情報機器が怪しい動きをした際は、マルウェアの最新情報を確認するようにしましょう。

2.ランサムウェア

ランサムウェアは、マルウェアの1種です。 ランサムウェアの被害は年々増加しており、IPAの「情報セキュリティ10大脅威」では9年連続でランクインしています。ランサムウェアは被害額が大きいことが特徴です。

ランサムウェアの手口は、パソコンあるいはサーバをランサムウェアに感染させた上で、例えば以下のような脅迫があります。

- パソコン・サーバのデータを暗号化し、業務を停止させる。その後データを復元する代わりに身代金を要求する

- データを窃取した後、情報を公開する代わりに金銭を支払うことを要求する

2024年IPAの情報セキュリティ白書によると、ランサムウェアによる被害総数は前年より減少していますが、内訳では大企業の被害件数が年々増加しています。

現在では、二重脅迫や多重脅迫と呼ばれる手口も発生しており、中小企業や団体の被害件数も増えていくでしょう。今後も脅威を振るう攻撃の1つです。

攻撃手口

ランサムウェアはマルウェアの1種のため、

マルウェアの感染経路と同じ

です。

攻撃手口は、侵入型とばらまき型に分かれます。

-

侵入型ランサムウェア

1.攻撃者が社内ネットワークの脆弱性を突いて中に侵入する

2.社内ネットワークの中の機密情報を見つけ、暗号化する -

ばらまき型ランサムウェア

1.メールやWebサイトから標的の組織に感染させる

2.ネットワーク内で感染を広げ、共有フォルダなどが暗号化される

これまでは「ばらまき型」が主流でしたが、近年は「侵入型」が主になっています。また、侵入型ランサムウェアは「二重脅迫型ランサムウェア」と呼ばれ、機密データの暗号化のみでなく、データの窃取も加えることで、さらに身代金の圧力をかけています。

対策

ランサムウェアの対策としては、以下があります。

- 被害を少なくするため、事故が起きた場合の体制を整えておく

- ユーザー認証の強化(多要素認証など)

- サーバーやOS、ソフトウェアのアップデート

- ITリテラシーを高める

- 適切にバックアップ設定をする

- VPNのセキュリティ強化

IPAでは、脅迫が起きた際には金銭の支払いをしても復旧する保証はないため、身代金を払わずに復旧することを原則としています。

3.サプライチェーン攻撃

サプライチェーン攻撃とは、企業と取引先など、「企業間の業務のつながり」を悪用した攻撃を指します。 セキュリティレベルが高い大企業には直接侵入できないため、つながりのある子会社や取引先などから侵入し、ターゲットの大企業へ攻撃するケースが多いです。

攻撃手口

サプライチェーン攻撃の攻撃手口には以下のようなものがあります。

- 標的の組織よりセキュリティが低い中小企業などを攻撃し、取引先や規模が大きい会社など標的組織への足がかりにして情報を窃取する

- ソフトウェア開発元にウイルスを仕込み、バージョンアップ時に感染させる

いずれも、取引先情報の漏えいにつながるため、取引停止になる可能性も高く、 強い影響力がある攻撃といえるでしょう。

対策

サプライチェーン攻撃の対策は以下です。- 自社のセキュリティ強化

- サプライチェーンとセキュリティ契約を結ぶ

- セキュリティソリューションを導入

サプライチェーン全体でセキュリティ契約を結び、感染した場合の責任の範囲を決めておきましょう。

4.標的型攻撃

標的型攻撃とは、機密情報などの入手を目的として、特定の組織などを狙った攻撃のことです。 IPAの2024年度情報セキュリティ脅威度も4位であり、主流の攻撃です。

攻撃手口

主な攻撃の手口は以下です。- メールにウイルス付きのファイルを添付する

- 標的がよく利用するWebサイトの改ざん

- 1人が感染すると、そこからネットワーク情報を窃取して感染を広げる

最終的に、 感染が広がって機密情報の流出につながります。

対策

対策は、基本的に「不要なメールのリンク・Webサイトのリンクはクリックしない」 ことですが、従業員全員で共有しておく必要があります。- 情報管理体制を作り、ITリテラシーを高める

- アンチウイルスソフトの導入

- OSやソフトウェアのアップデート

以上の対策をした方がよいでしょう。

5.ゼロデイ攻撃

ゼロディ攻撃とは、ソフトウェアを開発した会社が脆弱性を発見してから対策用にアップデートをする前に、その脆弱性を狙った攻撃をすることです。 脆弱性の情報公開から0(ゼロ)日で増加する傾向があるため、ゼロディと呼ばれます。

攻撃手口

ゼロデイ攻撃の手口は以下です。

- 脆弱性を利用したマルウェアをメールに添付して送付する

- Webサイトを改ざんし、Webサイトを訪れた人にマルウェアを感染させる

脆弱性が発見された場所によって攻撃方法も違います。上記の他にも、アプリケーションの脆弱性を利用した手口の場合は悪意あるスクリプト実行する手口や、通信の脆弱性を利用した手口の場合はDDoS攻撃(負荷攻撃)につなげる手口があります。

対策

ゼロデイ攻撃の対策は、以下です。

- パソコン端末のセキュリティを強化する(EDRソリューションの導入)

- 脆弱性発見後、修正プログラムの配布まではシステムの利用を一時停止する

EDRは、Endpoint Detection and Response の略で、エンドポイント(パソコンなどのエンドユーザーが使用する端末)のセキュリティソリューションです。

パソコンやサーバーの脆弱性の情報は頻繁に収集しておくようにしましょう。

6.Emotet

Emotet(エモテット)はマルウェアの1種です。Emotetはメールに添付され、そのファイルを開くと感染する仕組みです。

攻撃手口

Emotetは主に メールに添付したファイル(ExcelやWord)を介して感染する攻撃手段です。 受信者はメールで添付されたファイルをパソコンで開く際に、マクロを有効化するか質問をされます。そのとき、有効にして開くと感染するという仕組みです。感染後は個人情報を読み取られ、その情報から取引先や他の関係者にメールを送って感染を広げます。最終的には情報の漏えい、身代金の要求につながる可能性もあります。

対策

Emotetの対策は、怪しいメールを受信しても開かない、メールの添付ファイルを開かないこで防げます。そのためにも、従業員のITリテラシーの教育を行った方が良いでしょう。Emotetの対策には下記があります。

- ITリテラシー向上のための従業員の教育

- メールのフィルタリング

- OSやセキュリティソフトのアップデート

- マクロを無効に設定する

- エンドポイントのセキュリティ強化(EDR)

WordやExcelで マクロファイルを開かなければ、大半が阻止できるでしょう。

7.ビジネスメール詐欺(BEC)

ビジネスメール詐欺とは、攻撃者が別人になりすまして偽のビジネスメールを送り、金銭を送金させる詐欺のことです。 なりすますのは取引先の担当者の場合と、自社の経営者の2種類のケースがあり、ともに入金を促すのが目的です。

攻撃手口

ビジネスメール詐欺の攻撃手口は以下です。

- 取引先業と請求についてメールでやり取りをしている間に、攻撃者が取引先になりすまして偽の請求書をメールで送り、入金させる

- 社長になりすまし、グループ企業の役員に対して「協力して欲しい」と金銭の支払いのメールを送る

対策

ビジネスメール詐欺も、emotetと同様に不要なメールを開かないよう、フィルタリングや従業員への教育を行った方が良いでしょう。ビジネスメール詐欺の対策は、以下です。

- ITリテラシー向上のための従業員の教育

- メールのフィルタリング

- パスワードを適切に運用して不正アクセス対策をする

- アンチウイルスソフトを導入する

- 送金に対するチェック体制を検討する

詐欺についての理解も必要なため、過去の事例などは企業でシェアしておいた方がよいでしょう。

8.DDoS攻撃

DDoS攻撃とは、「分散型サービス妨害攻撃」のことで、標的のWebサイト、サービスに多数のパソコンから一斉に攻撃を仕掛けて利用不可にする攻撃です。 DoS攻撃が1つの端末から攻撃が仕掛けられるのに対し、DDoS攻撃は多数の端末に侵入し、一斉に攻撃します。

攻撃手口

DDoS攻撃は、まず1台のパソコンを乗っ取り、そこから他の多数のパソコンに侵入します。侵入したパソコンから一斉に、目的のWebサイトやサービスに大量の通信を発生させ、高負荷を与える攻撃手口です。負荷を与えられたWebサイトやサービスは利用停止になります。

対策

DDoS攻撃には、攻撃を遮断することが有効です。例えば、DDoS攻撃を仕掛けているIPアドレスが分かればそれを遮断する、特定の国からの攻撃であれば、日本以外のアクセスを遮断する、などです。DDoS攻撃の対策は以下です。

- 攻撃元を遮断する

- OS、アプリケーションのアップデート

- DDoS攻撃対策ツールの導入

DDoS攻撃の対策ツールとして現在注目されているものがWAFです。WAFは、Webアプリケーションファイアウォールの略で、Webサービスのアプリケーション層を監視することができます。不正なものは検知し、遮断するため有効な対策として知られています。

9.SQLインジェクション

SQLインジェクションは、脆弱性を利用したサイバー攻撃です。

攻撃手口

SQLインジェクションの攻撃手口は、Webサイトの「ユーザー登録」画面や「サイト内検索」画面などでボタンを押したときに、悪意あるSQLを含めた文を送信させることです。 SQLは、データベースのデータにアクセスしてデータ登録や削除をするデータベース言語です。送信された悪意あるSQLの命令により、アクセス権が付与されたり、データの改ざんが行われます。

対策

SQLインジェクションの対策は下記です。

- SQL文にプレースホルダーを使う

- エスケープ処理を行う

- OSやアプリケーションを最新の状態にする

プレースホルダーとは、SQLの命令に関わる文字は無効にし、入力した値だけ代入する方法です。SQLはサーバー側で設定されているため、Webサーバーの管理者が元から設定しているSQLを変更することで対策が可能です。 元のSQL文を適切に変更すれば、悪意あるSQL文を挿入できなくなります。

10.犯罪のビジネス化(アンダーグラウンドサービス)

犯罪のビジネス化とは、サイバー攻撃を、金銭的利益を生む手段として売買される仕組みを指します。 アンダーグラウンド市場では、IDから、パスワードやウイルス、サイバー攻撃のサービスなどが売買されています。

攻撃手口

アンダーグラウンド市場において、特によく知られるものはランサムウェアです。パソコンのデータを暗号化して身代金を要求するサービスはRaaS(Ransomware as a Service)と呼ばれています。 他にも、1度侵入済みのユーザーのアカウントを売買する、Aaas(Access as a Service)も有名です。

対策

- セキュリティツールの導入

- サイバー攻撃の最新の動向を把握する

市場にはさまざまなサービスが売買されているので、対策はサイバー攻撃と同じです。

まだあるサイバー攻撃29種類の一覧

サイバー攻撃の種類は多くありますが、ここでは主流以外の サイバー攻撃29種類を一覧にして紹介します。

- 総当たり攻撃(ブルートフォース)

- パスワードリスト攻撃

- 踏み台攻撃

- 中間者攻撃(MITM)

- APT攻撃

- 水飲み場攻撃

- IPスプーフィング攻撃

- フィッシング詐欺

- F5アタック

- フラッド型攻撃

- ランダムサブドメイン

- スマーフ攻撃

- クロスサイトリクエストフォージェリ(CSRF)

- クロスサイトスクリプティング(XSS)

- OSコマンドインジェクション

- バッファオーバーフロー攻撃

- DNSキャッシュポイズニング

- ディープフェイク

- セッションハイジャック

- セッションID固定化

- ドメイン名ハイジャック(タイポスクワッティング)

- バックドア

- ルートキット

- ジュースジャッキング

- キーボードロギング

- ドライブバイダウンロード

- ゼロクリック

- ガンプラー攻撃

- ディレクトリトラバーサル

11.総当たり攻撃(ブルートフォース)

総当たり攻撃とは、考えられるパスワードの全てのパターンを入力する、暗号解読の手法です。 総当たり攻撃による被害は以下です。

- 個人情報・機密情報の漏えい

- 個人アカウントの乗っ取り

- 不正アクセスが繰り返しおこる

12.パスワードリスト攻撃

パスワードリスト攻撃とは、攻撃者が標的組織のID・パスワード一覧の情報を入手し、不正ログインを試みるサイバー攻撃です。

ユーザーがさまざまなサイトで同じパスワードを使ってログインをしていると、簡単に不正ログインができてしまいます。

13.踏み台攻撃

踏み台攻撃とは、他人のパソコンを乗っ取り、他人のパソコンからサイバー攻撃をさせることです。 他人のパソコンをマルウェアに感染させた後や、パスワードリスト攻撃をして乗っ取った後、遠隔操作をしてDDoS攻撃や標的型攻撃をさせます。サプライチェーン攻撃をするときの攻撃元にもなります。

14.中間者攻撃(MITM)

中間者攻撃とは、攻撃者が2者間の通信に割り込んで盗聴するサイバー攻撃です。 攻撃者の特徴は以下です。

- 攻撃者は2者になりすましができる

- 個人情報が簡単に窃取できる

フリーWiFiから盗聴されるケースが多いです。

15.APT攻撃

特定の組織を狙って攻撃するのは標的型攻撃ですが、

APT攻撃は継続的な標的型攻撃です。

「Advanced Persistent Threat」から高度な持続的脅威と訳されます。

攻撃の目的は2つあります。

- 共通攻撃手法:標的のシステムに侵入することが目的

- 個別攻撃手法:情報の窃取・改ざんが目的

標的型攻撃とは違い、目的が標的の活動の妨害など、持続的な攻撃です。国家や組織の諜報活動という面もあります。

16.水飲み場攻撃

水飲み場攻撃は標的型攻撃で、ターゲットを決めて悪意あるWebサイトへ誘導して攻撃します。

攻撃手口は、標的がよく閲覧するWebサイトを改ざんし、別のWebサイトへと誘導して不正プログラムをダウンロードさせます。水飲み場攻撃の被害は、「情報の窃取」「データ改ざん」「端末を踏み台にする」「端末の乗っ取り」などがあります。乗っ取られた本人は気づかず被害が進む可能性が高いです。

17.IPスプーフィング攻撃

IPスプーフィング攻撃は、攻撃者が偽のIPアドレスになりすまして、機密情報を窃取やDoS攻撃を行うことです。 攻撃者は、標的の社内IPアドレスを使用すれば社内ネットワークにも入ることができ、犯人も特定されません。

18.フィッシング詐欺

フィッシング詐欺とは組織になりすまし、偽の電子メール送信やWebサイト訪問で個人情報を盗む行為です。 ビジネスメール詐欺もフィッシング詐欺の1つです。偽のメールやWebサイトも近年では偽物と分かりづらく巧妙につくられています。

被害にあうと、IDやパスワードなどの 個人情報が盗まれ、そこから踏み台にされる可能性があります。

19.F5アタック

F5アタックは、負荷攻撃(DoS攻撃)の1つです。Webサイトで「F5」を繰り返し押すことでリロードを繰り返し、サーバに負荷を与えます。 最終的に、サーバへのアクセスが高負荷になり、システムダウンを招く可能性があります。

20.フラッド型攻撃

フラッド型攻撃は、DDoS攻撃の手法の1つで、SYNフラッド・FINフラッド・ACKフラッド・UDPフラッドなどがあります。

代表的なSYNフラッドは、攻撃者が偽の接続元からSYN要求(接続要求)を大量に送る攻撃です。接続先は、要求に対して応答を求めますが、応答先が偽のため、応答を待ち続けて負荷がかかります。

21.ランダムサブドメイン

ランダムサブドメインは、DNSサーバにランダムなサブドメインの問い合わせをして攻撃するサイバー攻撃です。 サブドメインとは、ドメインの前につける、「ドットで区切られた文字列」です。例えば、prevent.siver.comであれば、「prevent」がサブドメインで「siver.com」がドメインです。

ランダムサブドメインはDDoS攻撃の1つで、DNSサーバーの機能を停止します。DNSサーバが停止すると、利用者側はサービスにアクセスできなくなってしまいます。

22.スマーフ攻撃

スマーフ攻撃は、ping応答を利用したDDoS攻撃の1つです。

通常は、ICMPのpingコマンドは、送信先への疎通確認をするために使用します。スマーフ攻撃は、pingコマンドの送信元のアドレスを標的のアドレスに変更してpingコマンドを大量に送信します。送信先から大量の応答が標的のIPアドレス宛に返信され、負荷がかかる攻撃手口です。

23.クロスサイトリクエストフォージェリ(CSRF)

クロスサイトフォージェリは、セッション管理の脆弱性を狙った攻撃です。 例えば、オンラインショッピングの攻撃手口の例は、以下になります。

- オンラインショッピングにログインをして、ログアウトせずにサイトを離れる

- セッションが持続したまま、攻撃者に罠のWebサイトへ誘導される

- 罠のWebサイト内でユーザーがアクションし、不正なリクエストが送信される

- ユーザーが望んでいない送金や購入の処理が実行される

Cookieを使いセッション管理をしているサイトや、BASIC認証を行っているサイトが、クロスサイトフォージェリの攻撃を受けやすくなります。

24.クロスサイトスクリプティング(XSS)

クロスサイトスクリプティングは、Webサイトの脆弱性を突いて悪意あるスクリプトを埋め込み、ユーザーの操作でスクリプトが実行される攻撃です。 スクリプトが実行されると情報漏えいやマルウェア感染が起こります。例えば、以下のような事象が該当します。

- Webサイトに設置した偽のユーザーフォームから個人情報を盗みとる

- Cookieによる個人情報の窃取

ユーザーが情報を送信すると同時に情報が盗まれる被害が起こります。

25.OSコマンドインジェクション

OSコマンドインジェクションは、Webサイトのフォームに悪意あるOSコマンドを紛れ込ませて送信させることで、WebサーバにOSに対する命令を実行させるサイバー攻撃です。

攻撃者は、Webサイトのユーザーフォームなどに、「削除」や「変更」などの命令をするOSコマンドを入力して送信します。送信されるとWebサーバーがOSコマンドを受け取り、命令を実行するのです。

被害は、情報漏洩、ファイルの改ざん、マルウェア感染、Webサーバの乗っ取りなどがあります。

26.バッファオーバーフロー攻撃

バッファオーバーフロー攻撃とは、メモリ領域にあるバッファに大量のデータを送信することで、バッファの許容量以上になり負荷がかかるサイバー攻撃です。 被害には以下があります。

- システム停止

- DoS攻撃の踏み台になる

- 管理者権限の乗っ取り

27.DNSキャッシュポイズニング

DNSキャッシュポイズニングとは、DNSサーバーに偽の情報を取り込ませて、Webサイトの閲覧者を偽の悪意あるWebサイトへ誘導するサイバー攻撃です。 通常、Webサイトを閲覧するときは、必ずDNSサーバに名前解決を依頼することで目的のサイトにアクセスできます。しかしDNSキャッシュポイズニングでは、DNSサーバーの情報が偽の情報とすり替えられるため、閲覧者は攻撃者の用意した偽サイトに案内されます。

被害は、乗っ取りや個人情報の漏えいのリスクがあります。

28.ディープフェイク

ディープラーニングを使用して作成された音声、動画、画像などのメディアのことをディープフェイクといいます。 ディープフェイクとは、「ディープラーニング」と「フェイク」を合わせた言葉です。画像の一部と他の画像を合成し、その時に偽の情報を組み込みます。 AI 技術を使用しているため、写真のように精度が高く本当のメディアに見えるでしょう。なりすまし動画や、ビジネスメール詐欺の音声に使われる可能性が高いとして注目されています。

29.セッションハイジャック

セッションハイジャックはユーザーのセッションを乗っ取る行為で、なりすましの1つです。 攻撃者は、ユーザーのセッションIDを窃取してなりすまします。セッションIDとは、ユーザーがログイン後に与えられ、Webアプリケーション内でのアクションができるIDです。ログアウトと同時にセッションが切れます。

ここでの被害は、商品の購入や送金、個人情報の閲覧、サーバへの不正侵入などがあります。

30.セッションID固定化

セッションID固定化とは、攻撃者がユーザーのセッションIDを悪用するなりすましの1種です。 セッションID固定化の手口は以下です。

- 攻撃者が取得したセッションIDをユーザーに強要させる

- ユーザーが強要されたIDでログイン、アクションする

- ユーザーと同じIDで攻撃者がログインし、不正な操作を行う

31.ドメイン名ハイジャック(タイポスクワッティング)

ドメイン名ハイジャックとは、第三者のドメインを何らかの方法で不正に乗っ取り、支配下に置くことです。 ハイジャックに成功すると、Webサイトを訪れようとしたユーザーは悪意ある偽サイトに誘導されてしまいます。ドメイン名ハイジャックの被害は、フィッシング、マルウェアの注入、Cookieの改変、などの被害があります。

32.バックドア

バックドアとは、パソコンやアプリケーション、システムに不正に入るための入口のことです。

バックドアを仕掛ける手口は、メールの添付ファイルやマルウェア感染、OSなどの脆弱性を利用した不正アクセスです。バックドアを設置されると攻撃者が再度侵入しやすくなります。

33.ルートキット

ルートキットは、複数のツールが集まり攻撃用のツールも含めたパッケージです。 ツールには、以下のものなどが含まれています。

- キーロガー

- バックドア

- スニファ:ネットワークトラフィック監視ツール

攻撃者は、「ルート」である管理者権限を奪うことが目的です。被害は、情報の盗聴やマルウェア感染、踏み台にされるなどがあります。

34.ジュースジャッキング

ジュースジャッキングは、空港や駅、WiFiスポットなど、公共の場所にあるUSBポートを通してマルウェアに感染させるサイバー攻撃です。 USBポートの見た目は変わりませんが、使用するとマルウェア感染、個人情報の窃取、遠隔操作されるなどのリスクがあります。

35.キーボードロギング

キーボードロギングとは、ユーザーがパソコンで入力した内容を密かに記録することです。 物理的な装置を使ってキーボードの入力を記録するハードウェアロギングと、マルウェアとしてパソコンに入り込み、キーボードの入力を記録するソフトウェアロギングがあります。

36.ドライブバイダウンロード

ドライブバイダウンロードとは、ユーザーがWebサイトを閲覧することでマルウェアをダウンロードし、感染させるサイバー攻撃です。 攻撃手口は、Webサイトを改ざんする手口とバナー広告を改ざんする手口があります。ユーザーも知らない間にマルウェアをダウンロードしているため、気付きにくいことが特徴です。

37.ゼロクリック

ゼロクリックとは、ユーザーが何もしていないのに攻撃をされるサイバー攻撃です。 ゼロクリック攻撃の事例には、スパイウェア「Pegasus」による攻撃があります。これは、メッセージをアプリで受信するだけで感染するケースです。ゼロデイ攻撃で脆弱性を突いてスパイウェアを送り込むため、防ぐのは難しい一面もあります。

38.ガンプラー攻撃

ガンプラー効果は、Webサイトを改ざんし、訪問したユーザーをマルウェアに感染させるサイバー攻撃です。 攻撃者がサイト管理者のIDとパスワードを盗み、Webサイトを改ざんして公開します。そこに訪れたユーザーが知らずにマルウェアに感染するという手口です。

39.ディレクトリトラバーサル

ディレクトリトラバーサルとは、Webサイトの管理者がアクセスを想定していないディレクトリに不正アクセスするサイバー攻撃です。

攻撃者は、「相対パス」を利用して公開を想定していないディレクトリにアクセスします。適切なセキュリティを設定していないWebサイトだと、すぐディレクトリにアクセスできてしまいます。

セキュリティ機能を兼ね備えたAzureで対策を

サイバー攻撃への対策は、Microsoft Azureでも可能です。Azureのクラウド基盤とセキュリティサービスで、DDoS攻撃からの保護などにも対応しています。代表的なサービスを以下に紹介します。

-

Microsoft Defender for Cloud

マルチクラウド環境とハイブリッド環境の保護をし、ワークロード全体の攻撃の防止や検出が可能です。 -

Azure DDoS Protection

DDOS攻撃を可視化・予防して保護します。 -

Microsoft Entra ID

統合ID管理です。多要素認証や条件付きアクセスの設定ができます。

まとめ

サイバー攻撃は、年が経つにつれて規模も大きくなり新しい手法も出てきます。被害を防ぐためには、サプライチェーンもまとめて早い段階で対策をする必要があります。

Microsoft Azureであれば、クラウド環境を保護するサービスがあります。サイバー攻撃の対策ツールを検討している担当の方は、ぜひお気軽にご相談ください。