ITシステムのセキュリティ対策は、健全な企業活動のために欠かせない取り組みです。特に近年は「特権アクセス管理(PAM=Privileged Access Management)」が注目されており、グローバル企業のCISOが最も注視するセキュリティプロジェクトの1つとしてあげられています。

内部管理者や運用請負事業者、サードパーティベンダー、サービスプロバイダーなどに無制限のアクセス権限を付与することは、大きなリスクを抱える要因となります。サイバー犯罪者の攻撃対象となるだけでなく、悪意を持った担当者による悪用につながるためです。実際、内部犯による不正アクセスや情報漏えいのインシデントが相次いで報道されています。

特権アカウント を適切に管理するためには、一般的なセキュリティツールとは異なる機能や特性が必要となります。また、そうした管理を容易にする要素も必要です。本稿では、PAMに必要な2つの要素 ── 「特権セッション管理」「特権パスワード管理」を同時かつ容易に実現する手法について解説します。

内部犯の過半数が特権ID リアルタイム監視が必要

企業システムを侵害する内部犯行の多くは、特権アカウント(ID)に関連したものと言われています。IPA(情報処理推進機構)の報告書『内部不正による情報セキュリティインシデント実態調査』(2016年発表)によれば、内部不正経験者のうち51%が専任・兼任のシステム管理者でした。さらに内部不正事例の約31%は懲戒処分や起訴をしておらず、その半数以上で「証拠がない、情報不足」「個人を特定できなかった」という理由を挙げていました。

特権IDは強い権限を持つため、その脅威から組織やビジネスを守ることが重要です。まず、特権IDとその実施作業を可視化・記録し、適切な作業内容かどうかを分析する仕組みが必要です。特定のタスクを実施する必要最低限の権限を付与するにとどめ、不必要なシステムアカウントを無効にします。担当者の資格情報を適切に管理し、異動や退社で権利を失った場合にはすみやかに特権を削除します。特権IDに対する適切なパスワードポリシーを設定することも重要です。

こうした管理を実現するPAMは、「特権パスワード管理」と「特権セッション管理」という2つの要素から成り立ちます。

前者では、強度の高いパスワードを強制し、その生成とローテーションを管理します。特権アカウントにアクセスできる期間や時間を制限します。またパスワード自体を、統合された環境化で管理することも重要です。

後者は、攻撃者に特権IDを乗っ取られた場合でも、被害を最小限に食い止める取り組みです。特権セッションで実行できる活動を制限し、記録し、資産に対して誰が何を実行したのかを監査します。特権ユーザーの活動をリアルタイムに監視し、ポリシーに違反した場合にはアラート送信やセッション遮断を実施します。パスワード管理や多要素認証との統合ポイントを提供する必要もあります。特にクリティカルな作業については、リアルタイムの認証とセッション監視・分析を実施することも重要です。

特に2020年の新型コロナウイルス感染症の蔓延によって、システム担当者のリモート作業も増大しています。また、事業者へ運用をアウトソーシングする場合にも、リモート管理・メンテナンスが中心になっています。目視による監視が困難になるため、すぐれたPAMツールによるリアルタイム監視・記録のニーズが高まっています。

こうしたPAMのニーズを、他の一般的な管理ツールや手作業で満たすことは非常に困難です。特権アカウント用に開発されたPAMツールが最適です。

2つの特権アカウント管理を 堅牢なアプライアンスで提供

One Identityは、ID/アクセス管理の分野で18年以上の実績をほこり、各事業領域での導入率も高く、当該分野のグローバルリーダー企業として知られています。同社が提供する特権セッション管理ソリューション「One Identity Safeguard for Privileged Sessions(SPS)」および特権アカウント管理ソリューション「One Identity Safeguard for Privileged Password(SPP)」「One Identity Safeguard for Privileged Analytics(SPA)」は、多様な特権アカウント管理のニーズを満たす製品です。

One Identity SPP/SPS/SPAは、PAMを構成する2つの要素をアプライアンス(物理・仮想)として実現しています。具体的には、特権パスワード管理アプライアンス(SPP)と特権セッション管理および分析アプライアンス(SPP/SPA)の2機種に分類されます。

アプライアンスとしてパッケージされているため堅牢で、導入もメンテナンスも非常に容易であるという特長を持ちます。デバイスの追加で柔軟にスケールアウトできるため、小規模環境から大規模環境まで幅広く対応することが可能です。

ユーザー操作を映像で記録 フリーテキスト検索で監査も的確に

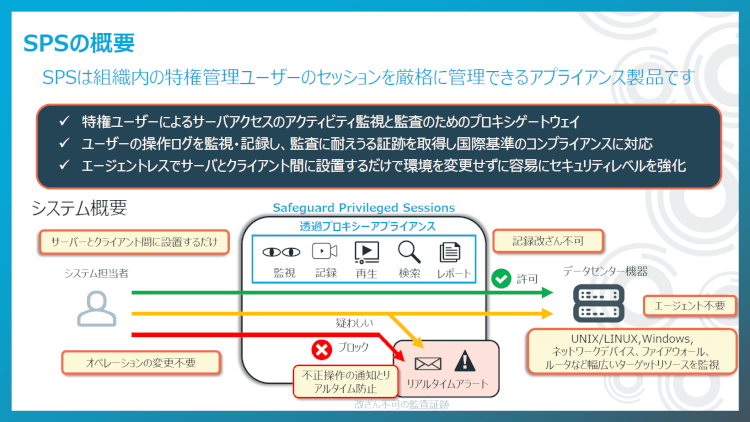

One Identity SPSは、特権ユーザーのセッションを厳格に管理できるアプライアンスです。サーバーアクセスのアクティビティ監視と監査を行うためのプロキシゲートウェイとして機能します。ユーザーの操作を監視・記録して、監査に必要となる証跡を取得します。エージェントレスで、サーバーとクライアントの間に設置するだけで利用でき、既存環境をほとんど変更する必要はありません。

SPSの特長の1つは「信頼性」です。SPSに記録されたデータには、タイムスタンプ/暗号化/署名といった処理に対応しており、第三者の操作を防止し、信頼性の高い監査証跡として活用できます。SPSの管理者であっても、証跡を改ざんすることはできません。些細な設定・構成変更があっても、すべて変更履歴が生成されます。

ユーザーの操作は、すべてリアルタイムに監視し、細かにアクセスを制御できます。「グループAのアクセスはすべて拒否し、グループBは特定のプロトコルのみ許可する、ただしすべて監視する」などの管理が実現されます。

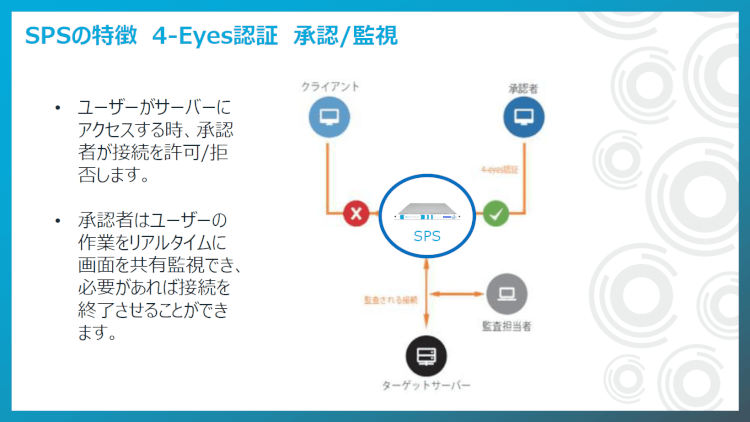

上長などが承認者となり、ユーザーのアクセスを許可・拒否する「4-Eyes認証」にも対応しています。作業画面をリアルタイムに共有して監視でき、必要であれば接続を止めることも可能です。監査担当者を設けて、監視させることも可能です。

ユーザーの操作は映像として記録され、必要に応じて「再生」することができます。証跡データにはインデックスが付与され、入力したコマンドやファイルなどをフリーテキストで「検索」し、インシデント調査や監査のスピードアップを図れます。

SPSアプライアンスのオプション機能として提供されるOne Identity SPAは、特権ユーザーのデジタルフットプリントを収集し、分析を行うためのツールです。ログイン時間やアクセス対象、マウスの挙動やキーストロークなどから作業のベースラインを設定し、通常とは異なるリスクの高いイベントをリアルタイムに検知します。

パスワード管理をワークフロー化

アプライアンスでセキュリティも万全

One Identity SPPは、担当者へ特権資格情報を付与するプロセスを自動化し、適切な制御と保護を実現するソリューションです。ユーザー中心の設計・機能を有しており、ほぼすべてのデバイス・場所から特権を管理できるようになります。安全性を保ちながら、管理者や開発者、アウトソーサーへ自由と利便性を提供するものです。

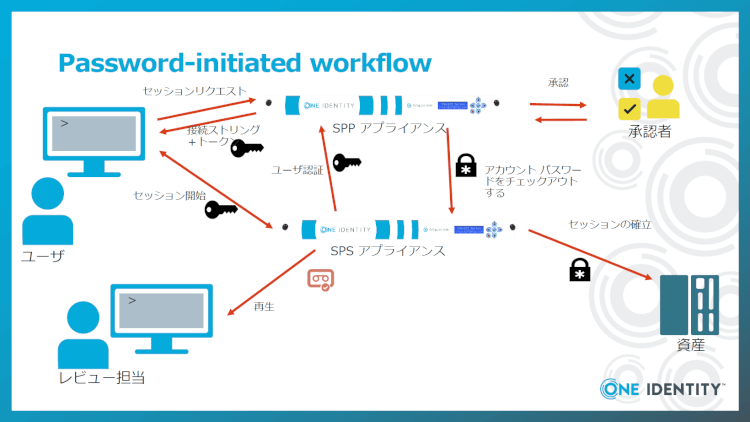

SPPには、パスワード発行の ワークフロー を管理する仕組みが搭載されています。ユーザーがSPPに対してパスワードを要求すると、パスワード承認者へ問い合わせが発せられ、承認処理を経てパスワードが発行されます。専用のワークフローエンジンを用いれば、リクエストの詳細やパスワードの時間制限といったポリシーを設定し、自動承認・主導承認、レビューの要・不要なども細かに制御することができます。日常の管理作業など頻繁に使用するリクエストは、ユーザーのログインスクリーンで即時発行することも可能です。

SPPは、ハードウェアからアプリケーションまでOne Identityが開発・提供するアプライアンスであり、セキュリティを目的として設計されているため非常に強固で、BIOSやOSなどの対策を考慮する必要がありません。いかなる類のアクセスも不可能で、パスワードを完全に保護できます。マルチノード構成にも対応しており、高い可用性も実現されています。

既存の特権アカウントの管理を統合するため、ネットワークディスカバリー機能もオプションとして実装しています。マルチノード構成で可用性を高め、有事の際にも適切にパスワード発行を機能させることができます。

さらに、One Identity SPPとOne Identity SPSとを組み合わせることで、特定の時間のみアクセスを許可したり、特定のリソースへのアクセスを制限したりと、詳細な制御を実現できるようになります。鍵管理からセッションの確立まで統合的に機能するため、管理も容易です。この連携が、より強固に、より効率よく確実に特権アクセス管理を実現できるソリューションなのです。