企業では、数多くのアプリケーションを利用して業務を遂行しています。従業員ごとにアカウントを発行して共用するシステムも数多く、一般的な企業であれば5~10個ていど、多いところでは15個以上のIDを管理しているケースもあります。

そこで多くの企業では、Active Directoryを利用してIDやアクセスを管理し、シングルサインオンも実現しています。しかし、 パブリッククラウド サービスを導入し、また自然災害・感染症対策でテレワークを採用する企業が増えています。この場合、オンプレミスのActive DirectoryだけではID管理・シングルサインオンを実現しにくくなっています。

そこで役立つのがクラウドベースの「 Azure Active Directory (AD)」です。ただし、Active Directoryと Azure ADは大きく異なるシステムであるため容易に連携できるわけではありません。運用負荷を軽減しながら両者を上手に活用する“ハイブリッドAD環境”の実現には、どのようなソリューションが必要でしょうか。

働き方改革/テレワークで増える2つの“Active Directory”

企業内には多種多様な業務システムが稼働しています。多くは適切な人が適切なシステムのみにアクセスできるよう、アカウント(ID)を発行して認証を実施しています。一般的な企業であれば5~10、多ければ15以上のアカウントを従業員/システムごとに発行し、管理しています。

多数のIDを手作業で管理するのは負荷が高く、利便性も低下します。作業ミスや安易なパスワード管理が増える原因となり、セキュリティリスクも高まります。そこで多くの企業では「Active Directory」を導入し、認証・ID管理・シングルサインオンという機能を実現してきました。

ところが、今やクラウドサービスの時代です。働き方改革や自然災害・感染症対策などで、テレワークも普及しつつあります。多様な場所・場面でパブリックサービスを利用するシーンが生まれると、社内に設置されたオンプレミスのActive Directoryだけでは適切な認証やID管理、シングルサインオンを提供することができません。

そこで活躍するのが「Azure Active Directory(Azure AD)」です。Microsoft Azureのマネージドサービスとして提供されるAzure ADであれば、社外からクラウドサービスへアクセスするケースでも安全性と利便性を両立できます。

しかし、Active DirectoryとAzure ADを併用する“ハイブリッドAD環境”には注意が必要です。どのような課題が浮上するのか、どうすれば解決できるのか、しっかりと把握しておきましょう。

まったく異なる2つのADをどうやって管理すればよいのか

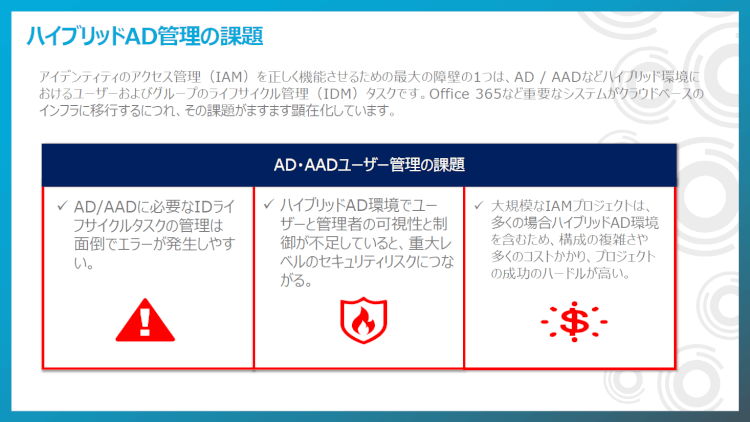

Active DirectoryとAzure ADは、同じ名前を冠していても技術的には大きく異なるシステムです。管理手法も異なるため、それぞれ独自の管理ツールを用いる必要があります。2つの認証基盤/IDライフサイクルを適切に管理するのは負荷が高く、作業ミスなどエラーの発生率も高まります。

特に、業務部門が主体となってクラウドサービスの活用を進めた結果、Azure ADが乱立していたという状況には注意が必要です。ID管理の可視性と統制が損なわれると、重大なセキュリティリスクにつながる恐れがあるためです。

また大規模な組織におけるIAMプロジェクトでは、いっそうの検討が必要です。もともと複雑なActive Directory環境にAzure ADが加わることによって複雑さが増します。管理コストが肥大化し、管理不備も増え、プロジェクトが失敗に終わってしまうことすらあります。

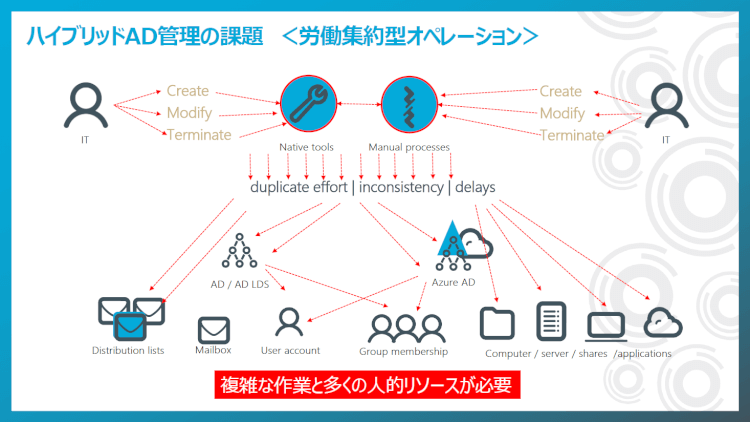

Active DirectoryとAzure ADを併用するハイブリッドAD環境の問題は、管理作業が複雑で多くの人的リソースが必要ということにつきます。2つの基盤のそれぞれの担当者が、個々のユーザー(従業員)や部門の役割、メールボックスやサーバー、クラウドサービスの用途などを詳細に把握し、IDの重複や矛盾、連携の遅延などに注意しながらまちがいなく管理するのは至難の業です。

マイクロソフトから無償で提供されている「

Azure AD Connect

」ツールを利用すれば、シンプルに認証情報を連携することはできます。ただしAzure AD Connectは、情報のコピーのみを実施するツールで、管理そのものを統合連携させるためのツールではありません。

こうした課題を解決するには、ハイブリッドAD環境の管理を統合し、作業を自動化・最適化できる専用のツールが必要です。

ハイブリッドADを効率よく安全に管理するツール

One Identityの「Active Roles」は、Active DirectoryとAzure ADの双方に最適化されており、両者を統合的に管理することができるツールです。ID管理作業の自動化、プロビジョニングの自動化、アカウント情報の同期といった機能を提供し、導入企業の多くで80%以上の工数削減を実現しています。

Active Rolesでは、さまざまな知見が集約されたワークフローテンプレートが提供されています。このテンプレートには、プロビジョニング処理、責任者への承認要求、アカウント/グループの役割設定といったシナリオが含まれています。これらを活用することにより、アカウントの不整合を最小限にとどめることができます。

管理工数を肥大化させるのは、やはりアカウントのプロビジョニング作業と整合性の維持管理です。従業員の退職などによるプロビジョニング解除も、漏れによってセキュリティホールを生みやすい作業です。仮にハイブリッドAD環境でデータを同期したとしても、ソースのActive Directoryでの作業不備は防ぐことができません。

Active Rolesのワークフローテンプレートを利用すれば、各種アプリケーションやクラウドサービスのプロビジョニング作業を自動化できます。誤りや漏れをなくし、不正な権限付与を防ぐこともできます。

またActive Rolesは「SCIM(System for Cross-Domains Identity Management)」標準をサポートしており、One Identityが提供するクラウドサービス「Starling Connect」と連携することでMicrosoft 365、Salesforce、ServiceNowといった主要なクラウドサービスのIDも包括的に管理できるようになります。ライセンス管理機能も搭載されており、アプリケーションコストの最適化にも役立ちます。

Active Rolesで認証基盤の管理を強化する

Active DirectoryとAzure ADのネイティブな管理ツールを利用する際の問題点は、「特権アカウント管理」にギャップが生じることです。

アカウントのプロビジョニングやグループへの配置、パスワードリセット、バックアップなど、運用管理を実施するには管理者アカウントが必要です。たいていはグループに関連付けられて管理チームで共用されており、役割による権限付与もありません。そして、Active DirectoryとAzure ADで管理者アカウントは共有されていないことも問題です。

ハイブリッドAD環境を適切に管理するためには、特権ユーザーに最小限の許可のみを与える「最小特権アクセス」の考え方です。Active Rolesでは、Active DirectoryおよびAzure ADの双方に最小特権レイヤーを提供します。パスワードリセット担当者はパスワードリセットのみを実行でき、プロビジョニング担当者はログの閲覧や操作を実行することはできません。管理者ごとに作業の許可/不許可を設定し、操作ミスや悪意ある不正を防ぐことができるのです。さらにActive Rolesには、変更履歴やユーザーアクティビティレポートといった監査機能も搭載されています。

上述したように、Azure AD Connectを利用すればActive DirectoryとAzure ADのデータを連係することは可能です。しかし、既存のActive Directoryの管理に不備があると、Azure ADにもその弱さが引き継がれてしまいます。Active Rolesによって、Active Directory/認証基盤そのものの管理を強化しつつ、ハイブリッドAD環境として統合することが望ましいのです。

One Identityでは、環境構築の不要なバーチャルトライアル版や自社のWindows Server環境にインストールできるトライアル版を無償で提供しています。ぜひ実際に自分の目と手で試してください。